英特尔最近公布了一个主动管理技术(Active Management Technology,简称AMT)的严重漏洞,可以让攻击者直接远程控制无外部防火墙保护的电脑。该漏洞影响极其之大,涉及2010年以来生产的所有包含远程管理功能的英特尔芯片,以及搭载标准可管理(Intel Standard Manageability,简称ISM)和小企业技术(Intel Small Business Technology)固件的产品。

英特尔官方已经发布漏洞补丁,这篇文章是Google安全研究员@mjg59 对目前漏洞已知信息的汇总。

背景

很长时间里,英特尔芯片里都有一个管理引擎(Management Engine,简称ME)和一颗独立于主CPU和操作系统的小型微处理器。从代码到处理媒体DRM再到TPM的实现,都会在ME中运行。AMT是在ME上运行的另一件软件,而且它广泛使用了ME的功能。

Intel采用的主动管理技术(AMT)

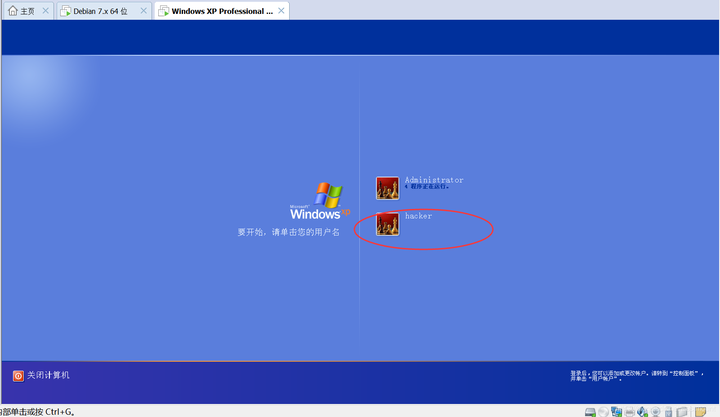

AMT是指为IT部门提供管理客户端系统的方法。当启用AMT时,发送到目标机器16992或16993端口上的任何数据包将被重定向到ME并传递到AMT中,并且操作系统不会看到这些数据包。AMT提供了一个Web接口,允许您执行重新启动机器,提供远程安装媒体甚至在系统配置正确情况下获取远程控制台。访问AMT是需要密码的,这个漏洞的本质是绕过了密码。

远程管理

AMT有两种类型的远程控制台:仿真串行和全图形。仿真的串行控制台仅需要操作系统在该串行端口上运行控制台,而图形环境要求操作系统端的驱动程序设置为兼容的视频模式,但是与操作系统无关。然而,启用仿真串行支持的机器上,攻击者可能可以使用它来配置grub来启用串行控制台。在Linux下,远程图形控制台似乎是有问题的,但有些人还是会使用它电脑时间不能修改,因此攻击者可能能够像您本身一样与图形控制台进行交互。

远程媒体控制

AMT支持远程提供ISO,以及在旧版本的AMT(11.0之前)中,这是一个模拟IDE控制器的形式。在11.0及更高版本中,采用仿真USB设备的形式。关于后者的好处是,如果有登录用户,则可能会自动安装任何提供这种方式的图像,这意味着可以使用格式不正确的文件系统在内核中执行任意代码。看起来非常有趣!

远程媒体的另一部分系统会很乐意启动它。因为攻击者可以将系统控制启动到自己的操作系统中,并随时查看驱动器内容。启动远程媒体后不允许他们以简单的方式绕过磁盘加密,所以你应该启用这一部分防止攻击者入侵。

漏洞危害

除非你已经确定启用了AMT,否则你可能不受影响。这个漏洞允许本地普通用户配置系统的驱动程序将以管理员权限进行安装,因此除非您没有安装系统,那么唯一可以执行任何操作的本地用户就是管理员,否则您的系统面临着巨大的危险。如果确实有启用,那么您可能已经成为了受害者。

漏洞影响范围

AMT、ISM以及Intel小型企业技术版本固件版本6.x、7.x、8.x、9.x、10 .x、11.0、11.5和11.6,都可以允许普通权限攻击者控制这些产品,并且提供的可管理性功能。不过基于Intel的消费者的个人计算机上不存在此漏洞。

使用Shodan搜索引擎的查询到不超过7,000台服务器端口16992或16993打开。这些端口打开是远程攻击的一个要求。这些服务器数量仍然是潜在的巨大威胁,因为数万台计算机可以连接到其中一些主机。在其网络中启用了LMS和AMT的企业应该优先安装补丁。

如何知道我是否启用?

是的,这个确认起来很麻烦。首先,您应该确认你的系统是否支持AMT?AMT需要下面这几件事情:

1. CPU支持AMT

2. 芯片组支持AMT

3. 网络硬件支持AMT

4. ME固件包含AMT固件

只有一个”vPRO”CPU和芯片组是不能构成漏洞的,您的系统供应商也需要授权AMT代码。在Linux下,如果lspci在说明中没有显示”MEI”或”HECI”的通讯控制器,则AMT不运行,而且您是安全的。如果它显示一个MEI控制器,但那仍然不意味着你是易受攻击的,AMT可能仍然没有被配置。如果您重新启动,您应该看到一个简短的固件闪光,在这时按下ctrl + p应该让你进入一个菜单,让你禁用AMT。

WiFi上网时会受影响吗?

打开AMT不会自动打开WiFi。 AMT仅将自身连接到已经明确的网络。不过令人困惑的是,一旦操作系统运行,WiFi就会从ME切换到操作系统,并将数据包转发到AMT。而且我无法找到关于启用AMT是否会导致操作系统将数据包转发到所有WiFi网络的文档。

未知情况

我们有关于该漏洞的零信息,除了它允许未经身份验证的AMT访问。目前尚不清楚的一件大事是,这是否影响所有AMT设置,小型企业模式的设置或企业模式的设置。如果是后者,对个人最终用户的影响基本为零电脑时间不能修改,因为企业模式涉及一大堆配置,没有人为自己的电脑做这些事情。如果它影响所有的系统,或只是小企业模式的系统,那么事情可能会更糟。

应急措施

确保AMT已禁用。如果这是你自己的电脑,那么你应该没有什么可以担心的。如果您是Windows管理员,并且在Windows中存在不受信任的用户,则还应按照链接说明禁用或卸载LSM。

这是否意味着自2010年以来建立的每个Intel系统都可以被黑客攻击?

不,大多数英特尔系统都不附带AMT。并且大多数带有AMT的英特尔系统都没有启用它。

这是否允许系统的被持续控制?

当然会的。攻击者可以禁用安全启动并安装一个带有后门的启动器,就像他们可以通过物理访问一样。

ME是不是可以任意访问RAM的巨大后门?

是的,但没有迹象表明这个漏洞允许在ME上执行任意代码,它看起来只是AMT的身份验证的辅助。

这是一个大问题吗?

是。修复这个漏洞需要更新硬件固件,许多受影响的机器不再从其制造商接收固件更新,因此可能永远不会得到修复,任何曾经启用过AMT的设备都将面临被攻击的危险。而固件很难像Windows那样明显的提示用户,所以即使有更新两人,用户可能不会知道或安装它们。

将来如何避免这种事情

用户应该完全控制系统上运行的内容,包括ME。如果一个供应商不再提供更新,那么至少有一个用户可以通过支付别人做一个固件版本来做适当的修复。只有在硬件制造商的支持下,固件更新才会不断进行。

版权声明

本文仅代表作者观点。

本文系作者授权发表,未经许可,不得转载。

发表评论