McAfee(现为 Trellix)已解决了一个高度严重的漏洞运行时错误没有权限,跟踪为CVE-2022-0166,该漏洞位于适用于 Windows 的 McAfee Agent 软件中。攻击者可以利用此漏洞提升权限并使用 SYSTEM 权限执行任意代码。

McAfee Agent是 McAfee ePolicy Orchestrator (McAfee ePO) 的分布式组件。它下载并执行策略,并执行客户端任务,例如部署和更新。代理还上传事件并提供有关每个系统状态的附加数据。它必须安装在您希望管理的网络中的每个系统上。

CVE-2022-0166 漏洞由 CERT/CC 漏洞分析师 Will Dormann 发现。

“5.7.5 之前的 McAfee Agent 中的权限提升漏洞。McAfee Agent 在构建过程中使用 openssl.cnf 将 OPENSSLDIR 变量指定为安装目录中的子目录。”阅读McAfee 发布的建议。“低权限用户可以创建子目录并使用系统权限执行任意代码,方法是创建指向专门创建的恶意 openssl.cnf 文件的适当路径。”

这家安全公司于 1 月 18 日发布了 McAfee Agent 5.7.5,从而解决了该漏洞。

该问题影响 5.7.5 之前的代理版本,并允许非特权攻击者使用 NT AUTHORITY\SYSTEM 帐户权限运行代码。

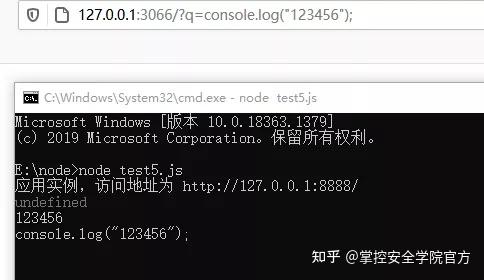

非特权用户可以将特制的openssl.cnf放置在 McAfee Agent 使用的位置,以在运行易受攻击的代理软件版本的 Windows 系统上执行具有 SYSTEM 权限的任意代码。

“通过将特制的 openssl.cnf 放置在 McAfee Agent 使用的位置,非特权用户可能能够在安装了易受攻击的 McAfee Agent 软件的 Windows 系统上以 SYSTEM 权限执行任意代码。”阅读CERT/CC 发布的公告。

该漏洞只能在本地利用,无论如何,专家警告说,此问题可能与其他问题联系在一起,以破坏目标系统并提升权限以执行其他恶意活动。

McAfee 还解决了 5.7.5 之前的软件代理中的命令注入漏洞,该漏洞被跟踪为 CVE-2021-31854。攻击者可以利用此漏洞将任意 shell 代码注入到文件 cleanup.exe 中。

“恶意的 clean.exe 文件被放置在相关文件夹中运行时错误没有权限,并通过运行位于系统树中的 McAfee Agent 部署功能来执行。攻击者可能会利用该漏洞获取反向shell,从而导致权限提升以获得root权限。”公告称。

版权声明

本文仅代表作者观点。

本文系作者授权发表,未经许可,不得转载。

发表评论